Sicherheit steht an erster Stelle bei allem was bei Ledger gemacht wird. Dies zeichnet sich bei jedem Produkt und jeder Entscheidung die gemacht wird ab. Ledger nutzt jeden Tag aufs neue um Technologie und Produkte besser und sicherer zu machen.

Erste Priorität hat, den Kunden von Ledger Sicherheit auf höchstem Niveau durch Hardware Wallets, IoT und institutionelle Investment Angebote zur Verfügung zu stellen.

Aber als weltweiter Führer in Blockchain Sicherheitslösungen sieht sich Ledger in der Verantwortung darüber hinaus sich für Sicherheit zu engagieren. Mit einer der innovativsten Technologien am Markt und einem unvergleichlichen Team an Experten trägt Ledger wenn immer möglich zur Sicherheit des ganzen Ökosystems bei. Dieses Engagement hilft nicht nur Privaten und Institutionen zu schützen sondern trägt auch dazu bei die ganze Krypto Landschaft attraktiver und vertrauenswürdiger zu machen.

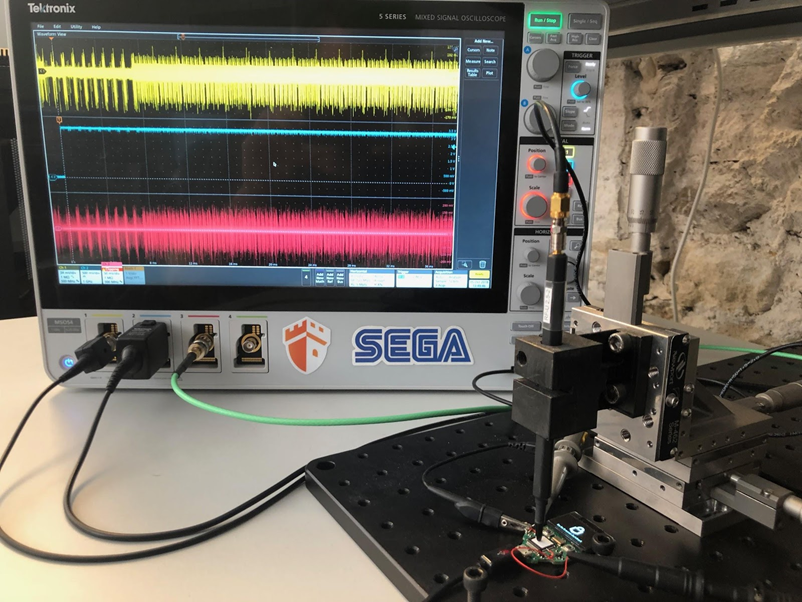

Ledgers weltklasse Sicherheitsteam, das Ledger Donjon, verfügt über ein hauseigenes Labor, das “Attack Lab”. Ein Labor nur zum Zweck eigene Hardware und diese von Mitbewerbern zu testen um Schwächen und Sicherheitslücken zu finden.

Die Methodik und die genutzten Werkzeuge sind kein Geheimnis. Dazu gehören die Side-Channel Datenbanken “Lascar” und das Simulationstool “Rainbow”.

Ledger versucht sich immer wieder in die eigenen Geräte zu “hacken” und Schwachstellen zu finden. So wird auch sichergestellt, dass stets mit den neuesten Standards und Methoden raffinierter und stetig besser werdender Hacker zu arbeiten.

Wichtig ist, wenn Sicherheitslücken von anderen Herstellern oder Mitbewerbern aufgedeckt werden, dass die Regeln einer “responsible disclosure”, einer verantwortungsvollen Offenlegung beachtet werden. Dies beinhaltet u.a die involvierte Partei vor der öffentlichen Bekanntgebung der Lücken, zu informieren und Zeit zu geben diese Lücken zu schliessen. Diese Massnahme stellt sicher, dass die gefundenen Sicherheitslücken nicht sofort von Hackern aufgegriffen werden können ohne diese vorher schliessen zu können.

Deshalb hat Ledger den Mitbewerber Trezor vor rund 4 Monaten kontaktiert und auf 5 Sicherheitslücken welche das “Attack Lab” aufgedeckt hat aufmerksam gemacht. Wie es sich gehört haben sie Trezor die benötigte Zeit gegeben die Lücken zu schliessen und sogar 2 Verlängerungen gewährt.

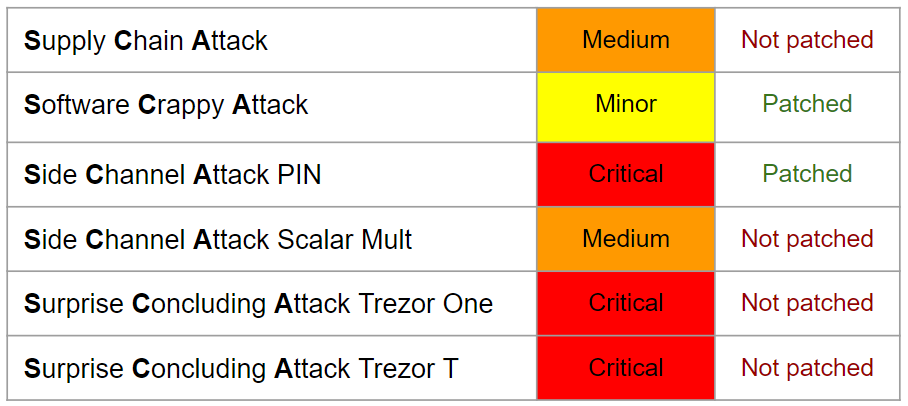

Die Analyse umfasste beide Modelle von Trezor (Trezor one und Trezor Model T) mit dem Fokus auf Trezor one. Die Lücken sind 1 zu 1 übertragbar auf Klone von Trezor. (Keepkey, Archos etc.) Ledger hat die Lücken gemeldet und den Hersteller ausreichend Zeit gelassen die Sicherheit der Kunden sicherzustellen. Da die “responsible disclosure” Periode inklusive zwei Verlängerungen zu Ende ist, kann Ledger alle Details zu diesen Lücken teilen. Folgend eine Auflistung dieser Lücken.

Trezor Sicherheitsanalyse

Sicherheitslücke 1: Echtheit des Gerätes

Überblick

Sicherstellen, dass es sich um ein originales Gerät handelt.

Ergebnisse

Die Analyse von Ledger ergab, dass die Echtheit eines Trezor Geräts imitiert werden kann. Ledger war in der Lage exakte Klone der Geräte herzustellen. Sogar mit derselben Architektur, Hardware, Haptik und Optik. Ausserdem war es möglich die Verpackung des Gerätes zu öffnen, eine Hintertür (Backdoor) in die Hardware einzubauen und die Verpackung wieder neu zu versiegeln (inklusive dem Sicherheitssiegel welches gegen solche Attacken schützen sollte).

In diesem Fall kann ein Angreifer die vollumfängliche Kontrolle über das “verwanzte” Gerät erhalten.

Somit wird es möglich:

- Vorab eine Seed einzugeben (Pre-seeding des Gerätes)

- Eine Hintertür einzubauen und Malware einzuschleusen die Kryptowerte an eine andere Adresse sendet

- Kryptografische Fehler einzubauen um Zugang zu allen Werten zu erhalten

Auch wenn das Gerät direkt vom Hersteller, also von der Website von Trezor bestellt wird, kann man nicht sicher sein ob das Gerät manipuliert wurde oder nicht. Ein Angreifer kann mehrere Geräte kaufen, die Hintertüren einbauen und sie zurück an Trezor für eine Rückerstattung senden. Was derzeit für jeden Käufer innerhalb von 15 Tagen möglich ist.

Resultat: Diese Sicherheitslücke wurde an Trezor weitergeleitet. Welche darauf antworteten, dass aktuelle Sicherheitsvorkehrungen ausschliessen, dass Kunden welche direkt von Trezor bestellen davon betroffen sein könnten. Aus der Sicht von Ledger kann diese Sicherheitslücke nur durch eine Überholung des Designs von Trezor One gelöst werden. So sollte eine der Kernkomponenten durch einen Sicherheitschip ergänzt / ersetzt werden statt nur auf einen universellen Chip zu setzen. Nach derzeitigem Kenntnisstand ist diese Lücke noch nicht geschlossen.

Sicherheitslücke 2: Schutz durch PIN

Übersicht

Die PIN (Persönliche Identifikationsnummer) gibt nur befugten Zugriff auf das Gerät und schützt die Werte so vor unbefugten Zugriffe. Die derzeitige Implementation ermöglicht 15 Versuche mit einer exponentiellen Wartezeit nach jedem Versuch. Das heisst, dass sich nach jedem Fehlversuch (Falscheingabe der PIN) die Wartezeit für die PIN Eingabe verdoppelt.

Ergebnisse

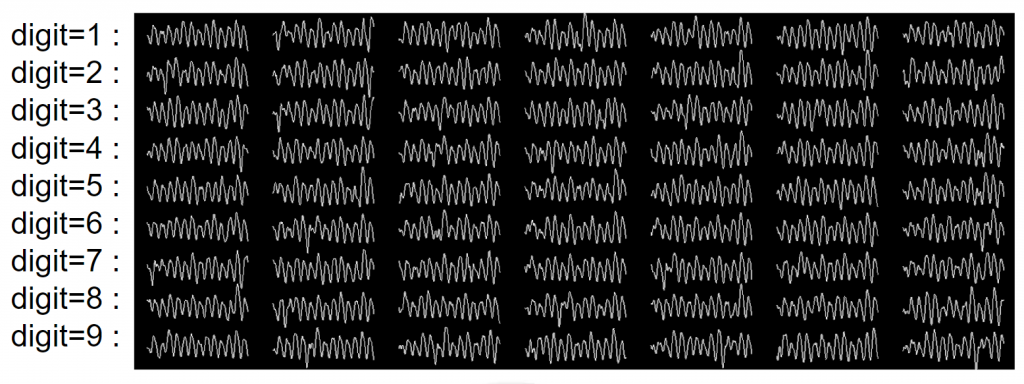

Die Sicherheitsanalyse von Ledger hat ergeben, dass bei einem gefundenen oder gestohlenen Gerät die PIN mittels “Side Channel Attack” erraten werden kann. Diese Attacke beruht darauf die Unterschiede beim Stromverbrauch des Geräts zu messen während es die Eingabe mit dem tatsächlichen PIN intern vergleicht. Diese Methode erlaubt es einem Angreifer den korrekten PIN mit nur wenigen Versuchen ( 5 im Fall von Ledger) herauszufinden. Somit ist das Wallet nicht sicher gegen jemanden der im physischen Besitz des Gerätes ist.

Resultat: Diese Lücke wurde am 20.11.18 an Trezor weitergeleitet und mit dem Firmware Update 1.8.0 gepatched.

Sicherheitslücken 3 und 4: Geheimhaltung der Daten innerhalb des Gerätes ( Trezor one und Trezor T)

Übersicht

Die Geheimhaltung der Daten innerhalb des Gerätes ist von grosser Bedeutung da es alle sensiblen Daten beinhaltet wie der private Schlüssel und die Seed (Recovery Phrase). Das Hardware Wallet muss als sichere Enklave für diese Daten fungieren.

Ergebnisse

Die Analyse von Ledger ergab, dass ein Hacker mit physischem Zugang zum Gerät alle Daten welche im Flash-Speicher gespeichert sind extrahieren kann (somit auch alle sensiblen Daten). Diese Sicherheitslücke betrifft Trezor One und Trezor T gleichermassen.

Resultat: Die Schwachstelle wurde Trezor gemeldet. Aus der Sicht von Ledger kann eine derartige Lücke nicht “gepatched” werden. Nur mit dem Einbau eines dedizierten Sicheren Element / Chip könnte dieses Problem gelöst werden. Da diese Sicherheitslücke nicht durch den Hersteller mit Updates beseitigt werden kann, verzichtet Ledger auf genauere Angaben zur Extraktion. Es wird empfohlen die Sicherheit des Gerätes durch eine Passphrase zu ergänzen.

Sicherheitslücke 5: Analyse der Kryptographischen-Bibliothek

Übersicht

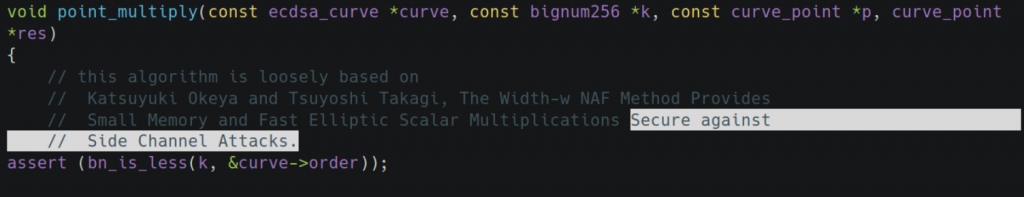

Bei der Analyse der “Krypto-Bibliothek” von Trezor hat Ledger herausgefunden, dass keine angemessene Sicherheitsmassnahmen gegen Hardware Attacken ausser bei der Skalarmultiplikation (die selbst Anlass zur Sorge geben könnte) getroffen wurden. Diese Funktion ist die kryptografische Hauptfunktion für Kryptowährungen da sie für die meisten kritischen Operationen mit dem geheimen Schlüssel verwendet wird. Laut der Programmierung von Trezor soll diese durch den Programm-Code selbst geschützt sein. Dies wollte Ledger herausfinden.

Ergebnisse

Die Analyse ergab, dass ein Angreifer mit physischen Zugriff auf das Wallet den geheimen Schlüssel extrahieren kann während er mit der Skalarmultiplikation benutzt wird. Die Skalarmultiplikation ist eine der Kernfunktionen in der Kryptografie von Kryptowährungen. Genauer gesagt ist sie die Funktion die verantwortlich ist für das signieren von Transaktionen. Legder hat mit einem digitalen Oszilloskop und ein paar Messungen bewiesen, dass es möglich ist die geheimen Schlüssel mithilfe einer Side-channel Analyse zu extrahieren.

Resultat: Die Sicherheitslücke wurde an Trezor weitergeleitet. Sie kann gepatched werden und beeinflusst nicht direkt das Sicherheitsmodell von Trezor da zuerst die PIN des Geräts vorhanden sein muss. Wie auch immer, bisher galt Trezor als immun gegenüber Side Channel Attacken. Ledger hat hier das Gegenteil bewiesen.

Zum aktuellen Status aller Lücken: